3.3. Ugradnja

Uobičajeni zaključci

o međusobnoj kompatibilnosti u radu, NAT i firewall zaštita sa sigurnosnim

sustavom baziranom na IP nivou, ne mogu se primjeniti na arhitekturu baziranu na

nivou sessiona. Columbitech-ovo WVPN rješenje je potpuno neuvjetovano mrežnom

tehnologijom dok god se radi o mrežama koje su sposobne podržati IP. Kako je

protokol mobilnosti baziran na sessionovom ID-u umjesto na IP adresi, podržane

su standardne NAT i NAPT zaštite. Fleksibilnost ugradnje podrazumjeva

kompatibilnost u radu sa postojećom sigurnosnom infrastrukturom firme, bez

potrebe dodataka koji bi omogućili tu kompatibilnost. Columbitech-ova WVPN

arhitkturu čine gradive programske komponente koje se mogu ugraditi u mrežu na

mnogo različitih načina.

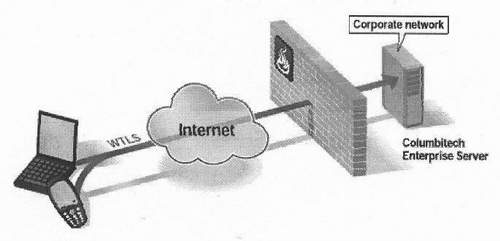

3.3.1. “Corporate Hosted” ugradnja

Najjednostavniji

scenarij ugradnje uključuje samo Columbitech Wireles VPN Client i Columbitech

Wireles VPN Server. Klijent programska podrška je instalirana na bežičnom

terminalu, WVPN poslužitelj unutar mreže u tvrtki. Bilo koja mreža koja podržava

IP može se koristiti za spajanje na WVPN poslužitelja. Nakon što klijent i

WVPN poslužitelj usaglase sigurnosne parametre, uspostavlja se WTLS session. U

ovoj verziji klijent može izvršiti svoju autorizaciju razmjenom klijent

potvrde i/ili slanjem korisničkog imena i lozinke i/ili slanjem jednokratne

lozinke.

Slika

5 – “Corporate Hosted” arhitektura

Iako je ovo rješenje

jednostavno i robusno, mnoge tvrtke ne zadovoljava zbog, u sustav inherentno

ugrađenog, propuštanja neautoriziranog prometa kroz firewall. Čak i kada

klijent autorizira sebe WVPN poslužitelju, autorizacija je u stvari provedena

unutar mreže tvrtke i firewall mora biti podešen da propušta dolazeći TCP

promet do WVPN poslužitelja. Bolje i mnogo sigurnije rješenje bilo bi korištenje

dodatnog poslužitelja koji bi se nalazio u “demilitariziranoj” zoni tvrtke

i služio za autorizaciju korisnika prije nego se bilo kakav promet propusti do

mreže tvrtke. Da bi se izvršila autorizacija korisnika izvan tvrtkinog

firewalla, potrebna je dodatna programska komponenta, Columbitech Gatekeeper.

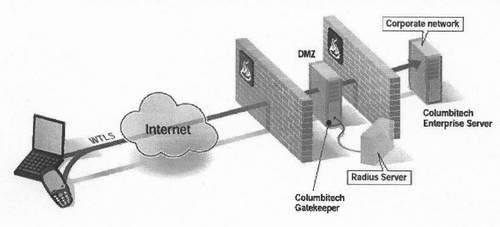

3.3.2.

“Corporate Hosted sa autorizacijom u DMZ-u” ugradnja

Slika 6 – Corporate

hosted arhitektura sa autorizacijom u DMZ-u

Kada se WVPN poslužitelj

pokrene, on uspostavlja osiguranu konekciju do Gatekeepera u DMZ-u tvrtke. Spoj

je uspostavljen iznutra prema van, što bez posebnog podešavanja dozvoljava

mnogo firewallova. Kada se VPN klijent spaja ne mrežu tvrtke, u stvari se spaja

na Gatekeeper u DMZ-u. Klijent uspostavlja WTLS session 3. klase do Gatekeepera

koji ga autorizira bez ikakvog narušavanja sigurnosti. Nakon autorizacije,

uspostavlja se WTLS session 3. klase između VPN klijenta i WVPN poslužitelja

koji ga ponovno autorizira te spaja na mrežu tvrtke. Ovakav jedinstveni način

autorizacije omogučava klijentu uspostavljanje end-to-end osigurani session sve

do WVPN poslužitelja, a Gatekeeper može izvoditi autorizaciju s vanjske strane

firewalla. Neautorizirani podaci ovako nikad ne ulaze u mrežu tvrtke.

Korištenje

Gatekeepera u DMZ-u uvelike pojednostavljuje konfiguraciju tvrtkinog firewalla i

istovremeno može povećati sigurnost. Time se također povećava i

skalabilnost, a omogućen je i balansirani protok podataka. Jedan Gatekeeper može

posluživati do 16 WVPN poslužitelja. Ako jedan WVPN poslužitelj padne,

korisnik koji je bio logiran na njega može se jednostavno ponovno logirati i

Gatekeeper će ga spojiti na drugi WVPN poslužitelj. Značajke poslužitelja je

jedostavno poboljšati: dovoljno je grupi postojećih WVPN poslužitelja, koje

poslužuje Gatekeeper, pridružiti dodatni, što se izvodi jednostavno i bez

posljedica na trenutno aktivne korisnike.

![]()